Recientemente, un “Webmaster” usó en uno de los servidores que patrocino; un escaner de vulnerabilidades. El administrador de red del lugar, le dio acceso al servidor; claro está. El informe reveló un cartapaso de vulnerabilidades. Por ejemplo, la ausencia de una partición swap; podría dar lugar a un kernel-panic por falta de memoria RAM; en un servidor de correo con 4 Gigas de RAM. Además, advertía que la versión de bash (con sus parches puestos) era muy vieja y recomendaba usar una reciente. Como si instalar software reciente en debian fuese jamón.

No vi nada con respecto a postfix o dovecot pero de inmediato me llamaron para que explicara como era posible que mi servidor tuviera semejantes vulnerabilidades. Claro, con acceso a root cualquiera busca vulnerabilidades.

Soy de los que pasa HORAS, intentando penetrar mi propia seguridad; pero el caso llevaba un contra ataque más elaborado.

El sosftware por excelencia para probar la seguridad: OpenVAS

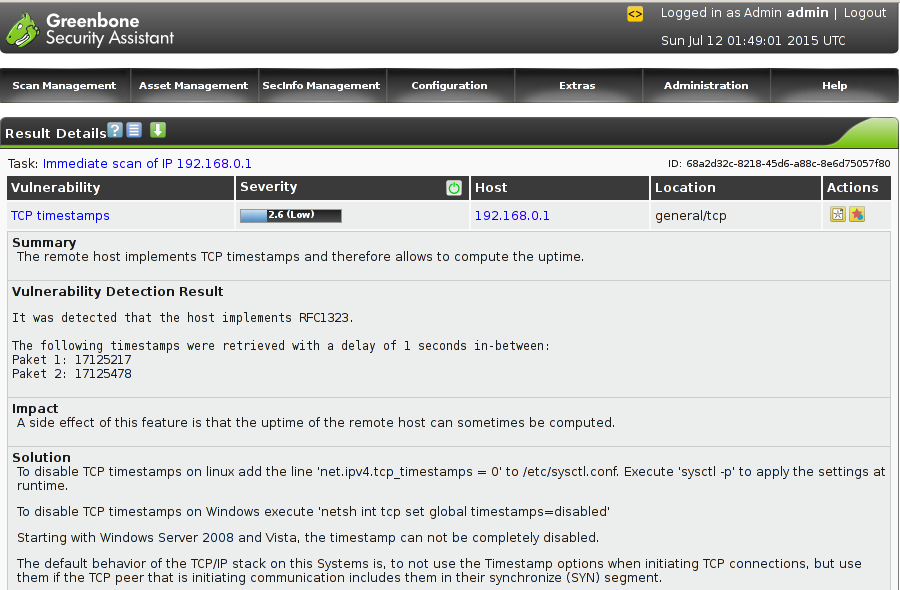

No solo identifica el problema, también te dice como arreglarlo.

Funciona de manera similar a un antivirus. Una base de datos se actualiza y ala las vulnerabilidades conocidas. Luego, una interfaz web, de lo más cómoda; permite llevar a cabo un análisis tanto ligero como exhaustivo del sistema seleccionado como objetivo. Además, se pueden programar análisis de manera automatizada.

Su interfaz web, el llamado “Greenbone Security Assistant”, nos hará la vida muy fácil una vez instalado.

En archlinux todo es un rollo, así que empezemos:

1

| |

La interfaz web de openvas (el greenbone) debe ser contactada por SSL (obligao). Como siempre, crear los certificados es todo una ceremonia.

1 2 | |

Ahora lo más importante. Descargarnos la base de datos con las amenazas, o sea, con las vulnerabilidades.

1 2 3 | |

El escaner, es un servicio, que en producción, está supuestamente corriendo y realizando escaneos bajo demanda. Lo echamos a andar:

1

| |

Una vez que tenemos las bases de datos descargadas, las instalamos en openvas

1

| |

Y hasta aquí es donde la wiki de arch está bien. Pues para crear el usuario de openvas y echar a andar el greenbone, se forma la moña.

Primero debemos crear el usuario de openvas. En este caso de ejemplo, el usuario será admin con password admin.

1 2 | |

Por último, echamos a andar la interfaz web:

1 2 | |

Abre un navegador y apunta para http://127.0.0.1:9392

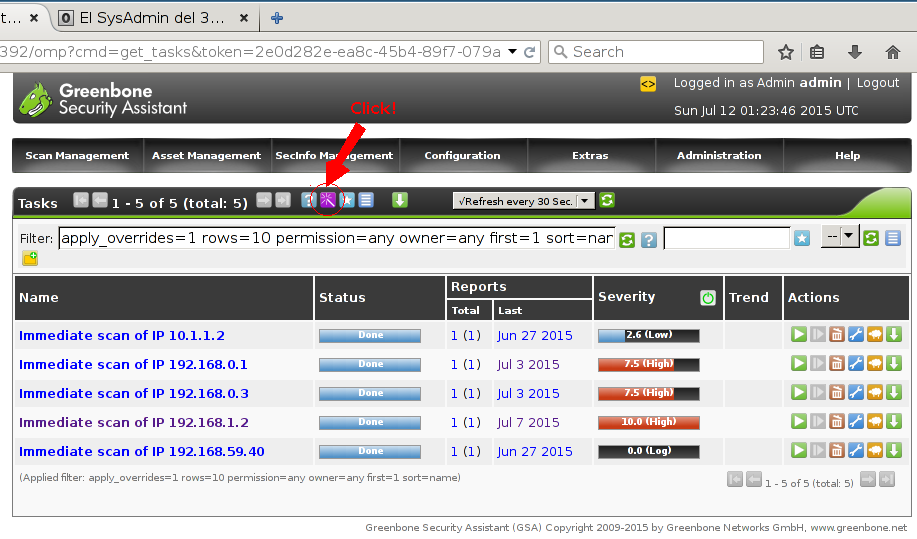

Una vez dentro, verás la página donde se almacenan los escaneos. Ahí localiza un botón morado con una barita mágica. Vea la imagen de abajo

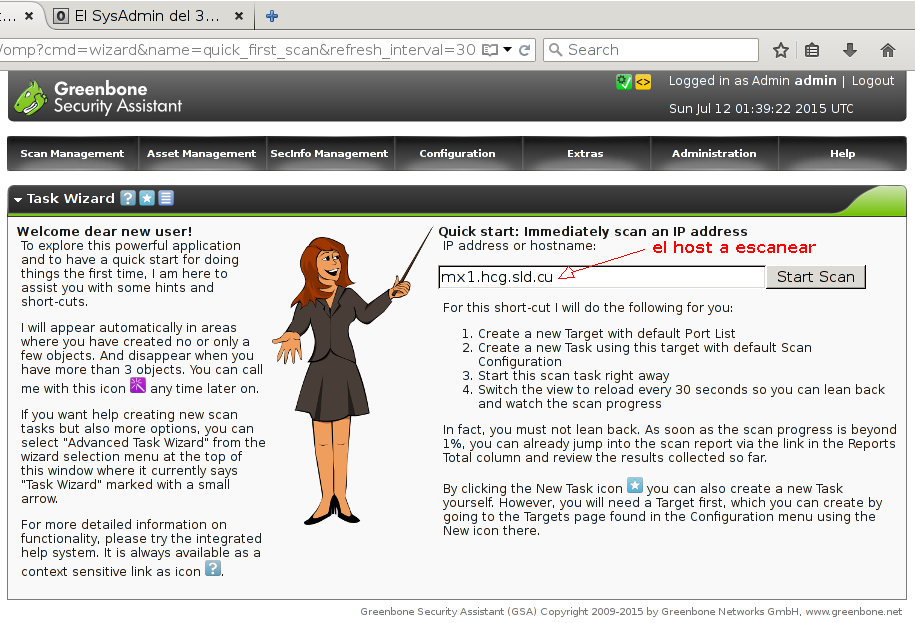

En la pantalla que le sigue, especificamos el host al que queremos escanear.

Apto seguido, comenzará el escaneo. Es posible que el servidor deje de prestar servicios; pues openvas le da con todo.

Finalmente, cuando el escaneo esté terminado, en vez de un tanto por ciento, verás; como en la primera imagen, un letrero que dice “done” sobre la barra azul.

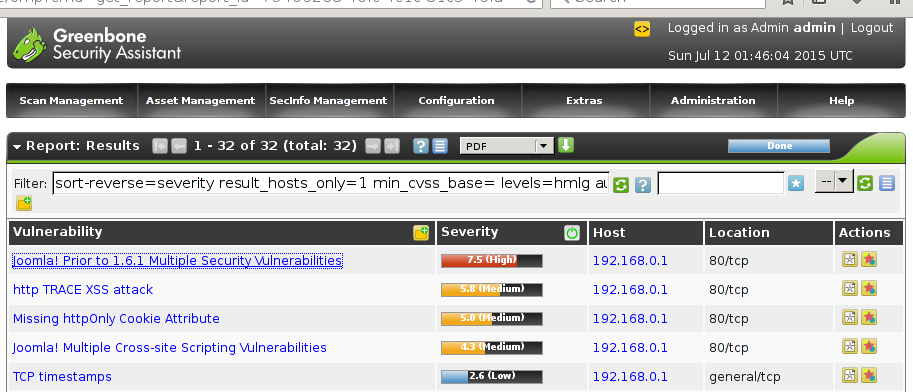

La imagen muestra, el resultado del webmaster que le tiró piedras al tejado del vecino con el suyo de vidrio. Al hacer click en la vulnerabilidad, nos muestra la solución, como es el ejemplo de esta:

Hermosa pareja; el problema y la solución junticos…