Ahora con el bun de la WiFi, comienzan las necesidades básicas, como cifrado de red y protección de acceso. Todavía el cubano no sabe la diferencia entre WEP y WPA pero bueno, para el que lea esto, el tutorial va por el camino duro pero correcto.

¿Qué haremos?

Configurar hostapd con freeradius para proveer una WiFi con WPA2

Si no sabes que cosa es WPA2 míralo aquí

Para la ocasión, usaremos ArchLinux y requeriremos los paquetes siguientes hostapd y freeradius. ¿No tengo que decirte como instalarlos verdad? Entonces, supongamos que tienes la WiFi en wlan0.

Vamos a empezar de atrás pa alante, el AP. Como no tenemos un ap profesional muy de pinga, vamos a usar hostapd. A mi la configuración me quedó así:

1 2 3 4 5 6 7 8 9 10 11 12 13 | |

Ahora localizamos el fichero donde se configura el EAP, en el caso de archlinux, este fichero está en /etc/raddb/mods-enabled/eap ahí localizamos una linea que dice default_eap_type y donde dice md5 y le ponemos peap. A mi me quedó así:

1 2 3 4 5 | |

Esa cláusula está por la línea 27… Bueno ahora vamos a declarar los usaurios en el fichero users el mio está en /etc/raddb/users, ahí le pones al fondo el usuario y el password, a mi me quedó así:

1 2 3 4 | |

Ahora declararemos la dirección IP del AP, que en este caso, sería un cliente radius eso está en el fichero clients.conf.

1 2 3 4 | |

Le declaramos que el cliente que se conecte desde la 127.0.0.1 usando como secreto la cadena de texto “mifortalezaimperial” será hostapd.

Bueno, vamos a empezar la conga, instrumento por instrumento. Primero el AP

hostapd /etc/hostapd/hostapd.conf

1 2 3 4 5 6 | |

Ahora el radius:

raduisd -X

1 2 3 4 5 | |

Y el toque final, dnsmasq como DHCP

1 2 3 4 | |

Te recuerdo, que si android, al conectarse a una WiFi, no recibe ip, considera que hubo error de autenticación…

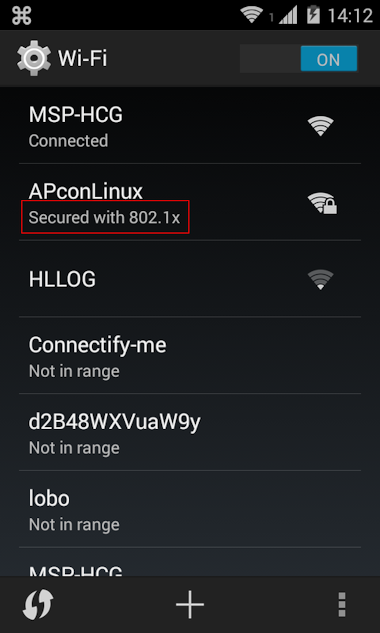

Al escanear verás algo como esto.

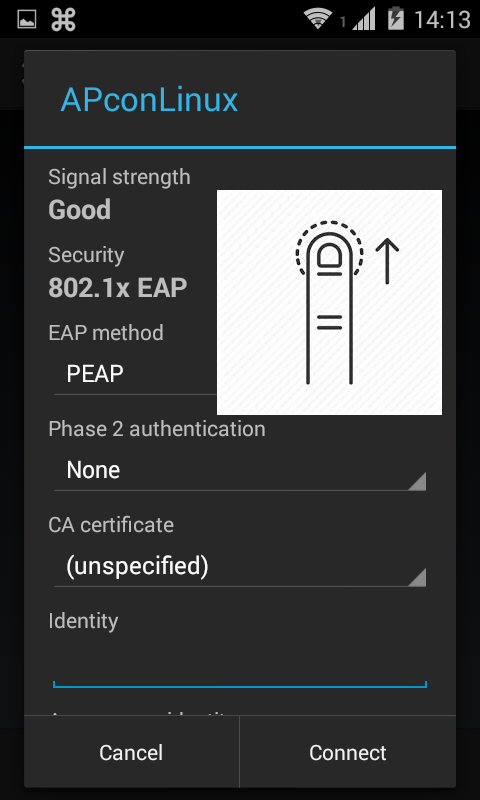

Note como dice que APconLinux, está asegurada con 802.1x y al intentar conectarte, verás algo como esto:

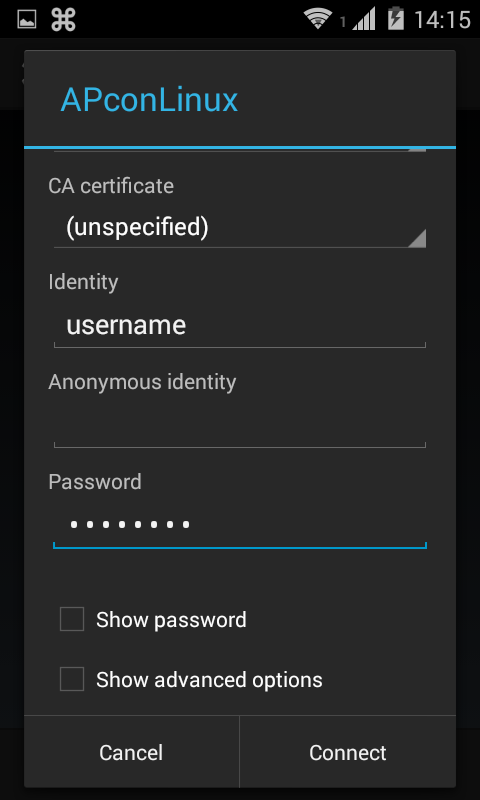

Desliza el menú ese, para que veas lo que está al fondo. Ahí es donde va la burumba. Donde dice identity pones el usuario, donde dice Anonymous Identity, LO DEJAS EN BLANCO y donde dice password pones el precio actual de la libra de papa.

Se quedará un ratico en Authenticating…

Mientras tanto, hostapd mostrará algo como esto

1 2 3 4 5 6 7 8 | |

Y radius dirá algo como esto:

1 2 3 4 5 6 7 8 9 10 11 12 | |

La salida de dnsmasq quizás estes aburrido de verla, nada nuevo, le dio la ip, etc… dnsmasq es necesario en este caso para completar la autenticación ya que nuestro hostapd no tiene un dhcp incluído. Más adelante, veremos que radius puede asignar una ip a cada usaurio e incluso se tira contra mysql, pero ahora mismo esto es un experimento para familiarizarnos con radius, así que con eso bastará.

Pasamos a comerciales y próximamente veremos como hace con MySQL, no te prometo nada, solo lo haré si logro vender el producto; ya que aquí somos partidarios de que “la wifi sin contraseña es más fácil” sin pensar en riesgos…